なりすましメール対策—メールアドレスの「なりすまし」リスクと送信元の追跡方法

電子契約に限らず、オンラインで取引を行う場合の主な通信手段である電子メール。そのメールの送信元が実は第三者が他人取引の相手方になりすましていた場合に、送信元を追跡することはできるのか。メールアドレスのなりすましリスク回避策としての送信ドメイン認証とあわせて解説します。

なお、クラウドサインではメール認証により本人確認を行う電子契約における紙の契約書と比較したときの「なりすまし」や「無権代理」のリスクと対策について詳しく解説した資料を以下のリンクにて無料配布しています。「なりすまし」や「無権代理」のリスク防止策を把握したい方はぜひ参考にしてみてください。

無料ダウンロード

本資料では、メール認証により本人確認を行う電子契約における紙の契約書と比較したときの「なりすまし」や「無権代理」のリスクと対策を解説しています。なりすましや無権代理へのリスクを解消するためにダウンロードしてご活用ください。

目次

1. なりすましメールとは

まず最初に、「なりすましメール」についての一般的な定義と、それが作られる仕組みについて確認します。

1.1 なりすましメールの定義

なりすましメールとは、送信者情報や経路情報(メールが配送されたサーバー情報)が偽装されているメールのことをいいます(迷惑メール対策推進協議会「迷惑メール白書2021」より)。

大手金融機関や著名ウェブサービス運営者になりすまし、不正なWebサイトに誤導するメールを送信し、個人情報を入力させ悪用する事例が典型例です。

また、メールアドレスを用いて電子契約を締結する際に、取引の相手方のメールアドレスが実は本人のものでないことで、契約自体が無効になるのではと不安に感じるユーザーも少なくありません。

1.2 なりすましメールが作られる仕組み

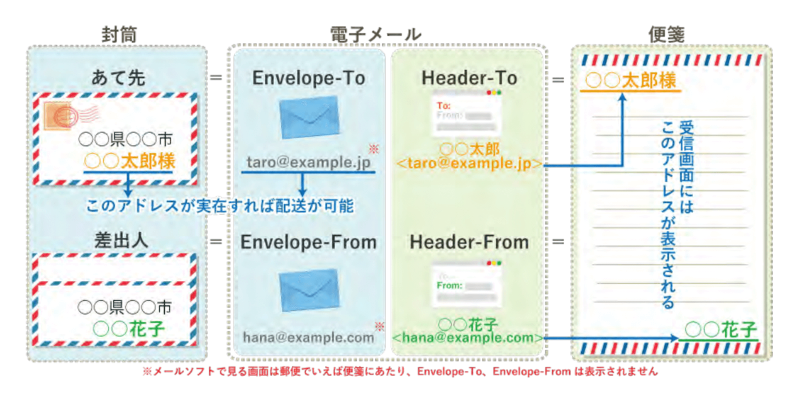

一般に、他人に読まれたくない手紙にははがきを使わず、便箋を封筒に入れ郵送します。郵送を担う郵便局員は、封筒に記載された宛名を手掛かりに配達します。封筒を開けて便箋に書かれた内容を読んだりはしません。電子メールも、この郵便と似た仕組みで配送されます。

メール送信プロトコルであるSMTP(郵便局員)は、「エンベロープ情報」に従ってメールを配送します。このエンベロープ情報とは、いわば、封筒に記載された宛名と差出人の情報です。そして、メール本文にも、便箋に書く宛名・差出人に相当する情報が内包されています。これを「ヘッダ情報」といいます(エンベロープ情報とヘッダ情報の関係 迷惑メール対策推進協議会「迷惑メール白書2021」5ページ図参照)

このエンベロープ情報とヘッダ情報のうち

- 封筒に書かれた宛名にあたる情報を「エンベロープTo」/差出人にあたる情報を「エンベロープFrom」

- 便箋に書かれた宛名にあたる情報を「ヘッダTo」/差出人にあたる情報を「ヘッダFrom」

と呼びますが、一般にメールソフトで確認できる差出人は後者の「ヘッダFrom」です。ただし、メールの仕組み上、このヘッダFromはかんたんに詐称できてしまいます。そしてSMTPは郵便局員同様、このヘッダFromの真偽をチェックしません。

このように、ヘッダFromとエンベロープFromの情報が一致していなくてもメールを送信できてしまう特性を悪用して作成されるのが、「なりすましメール」です。

2. 電子メールのヘッダー情報からメールの送信元を追跡できる

なりすましを意図しない一般的なユーザーがメールを作成すると、ユーザーが入力した宛先(To)・差出人(From)情報は、ヘッダTo・ヘッダFromとして設定されます。一方で、エンベロープTo・エンベロープFromを設定したことはないはずです。

それは、エンベロープ情報は、メールサーバー間の転送を担うMTA(Message Transfer Agent)が、メールサーバ上で自動的に付加するものであるからです。メール作成者は、ヘッダー情報がかんたんに詐称できるのと違い、エンベロープ情報を詐称することはできません。

そのため、メールの完全なヘッダー情報を入手した上で、その中に記録されているエンベロープ情報を調べることで、メールの送信元を追跡することができます。

3. 電子メールのヘッダー情報を確認するための具体的方法

それでは、代表的なメールクライアントを例に、完全なヘッダー情報を参照する方法をまとめます。

3.1 Microsoft Outlook

- Outlook を起動します。

- メールを開きます。

- [ファイル]→[プロパティ]をクリックします。

- [インターネット ヘッダ]ボックスにヘッダが表示されます。

3.2 Apple Mail

- Apple Mail を起動します。

- ヘッダーを表示するメールを開きます。

- [表示] → [メッセージ] → [すべてのヘッダ] をクリックします。

3.3 Gmail

- ブラウザで Gmail を開きます。

- ヘッダーを確認するメールを開きます。

- 返信アイコン→返信 の横にあるその他アイコン→その他 → [メッセージのソースを表示] をクリックします。

- 新しいウィンドウに、認証結果などのヘッダー情報が表示されます。メールヘッダーの全文を取得するには、[元のメールをダウンロード] をクリックします。

3.4 Yahoo! メール

- Yahoo! メール アカウントにログインします。

- ヘッダーを表示するメールを選択します。

- [その他] 次の操作 [詳細ヘッダーを表示] をクリックします。

- 新しいウィンドウにヘッダーが表示されます。

4. ヘッダー情報を分析し送信元を追跡する方法

上記の方法で完全なヘッダー情報を入手し、ヘッダー情報を分析することで、送信元を追跡できます。

4.1 受信したメールからエンベロープFromを調べる

受信したメールのヘッダー情報に含まれるエンベロープFromから、「Return-Path」「Received:from」行を確認し、メールの送信元を調べます。

ドメインが記述された部分については、送信者が詐称している可能性があります。一方、その後ろにある送信元IPアドレス(ネットワーク上の住所)は、メールソースのヘッダー情報の中でも詐称ができない情報となります。

4.2 Messageheader ツールを使えば簡単に・無料で分析が可能

このような仕組みや文字列の読み解き方がよくわからなくても、ヘッダー情報から発信元を解析し、送信元のIPアドレスや(後述する)送信ドメイン認証の有無を含め、なりすましされているか、簡単に確認できる無料のツールがあります。

→ Google Admin Toolbox Messageheader

4.3 IPアドレスから送信元を割り出す

IPアドレスが特定できれば、そのIPアドレスの管理者を調査します。

IPアドレスの管理者は、大きく2種類に分かれます

- パソコンやスマートフォン等の端末にIPアドレスを付与するアクセスプロバイダ

- サーバーにIPアドレスを付与するホスティングサービスプロバイダ

アクセスプロバイダ・ホスティングサービスプロバイダは、IPアドレスを利用する者との間で利用契約を締結しているため、ここから利用者を特定すべく、プロバイダに対し情報開示請求を行います。

4.4 送信元がWebメール(フリーメール)でも追跡できるか

送信元がWebメール(フリーメール)の場合、IPアドレスから送信元を割り出しても、Webメールアカウント登録時の氏名や生年月日等が詐称されているケースが多いであろうことから、追跡ができないのではと思いがちです。

しかし、Webメールを提供している会社も、ユーザーがWebメールを利用する際の利用者のIPアドレスを含むアクセスログを保管しています。さらにアカウント作成時の認証情報として携帯電話番号(SMS)を要求するサービスが増えていることから、電話番号も送信元を特定する手掛かりとなります。

日本において利用されるフリーメールはGmailやYahoo!メールがほとんどですが、この2事業者とも、現在では登録時に携帯電話番号の登録を要求しています。

5. なりすましメール対策としての送信ドメイン認証

メールを受信した時点でなりすましを判定し、受信者が身を守ることができる方法として、送信ドメイン認証技術があります。以下、その中でも主流となっている3つを紹介します。

5.1 SPF (Sender Policy Framework)

SPF (Sender Policy Framework)とは、メールの送信ドメイン認証のひとつで、送信元IPアドレスを使ってなりすましメールを判定する方法です。

メールが正規のサーバ(=そのドメインからの送信が許可されているサーバ)から送信されているのかどうかを判断するのに有効な認証で、SPFにより、ISPがドメインを利用した悪意のあるメールを判断できます。

SPFは、エンベロープFromのドメインと送信元のIPアドレスから、メールが正当なサーバから送信されているかを確かめます。SPFでは、認証情報としてIPアドレスを使います。DNSサーバには、あらかじめ送信側メールサーバのIPアドレス(SPFレコード)が登録されています。受信側メールサーバは、エンベロープFromドメインを管理するDNSサーバからSPFレコードを取得し、送信元メールサーバのIPアドレスと一致するかどうかを確認します。

5.2 DKIM (DomainKeys Identified Mail)

DKIM(Domain Keys Identified Mail)は、送信者がメッセージに「電子署名」を付与できる暗号技術です。電子署名により、ドメインの管理者がメールの送信者であることと、メールが改竄されていないことを確かめることができます。

DKIMの認証は以下の2つのステップからなります。

- 送信者はメールサーバに秘密鍵を配置し、メッセージから電子署名を生成する。

- 受信サーバは公開鍵を取得し、送られてきた電子署名を検証する。

DKIMによる認証を行う場合、送信側メールサーバの公開鍵をあらかじめDNSサーバに登録しておきます。送信側メールサーバは、自身の秘密鍵による電子署名を付けてメールを送信します。受信側メールサーバは、メールヘッダから特定したドメインのDNSサーバから公開鍵を取得し、その電子署名を検証します。この検証によって、なりすましやメールの改ざんの有無を確認することができます。

GmailやMicrosoftなどのメールプロバイダは、DKIM認証されていないメッセージを迷惑メールとして判定することがあります。

5.3 DMARC (Domain-based Message Authentication, Reporting, and Conformance)

DMARCは、SPFとDKIMを補強するために、両方の認証に失敗したメールを受信側サーバでどう扱うかを、送信側であらかじめ決めておくための仕組みです。

SPFおよびDKIMを用いて送信元ドメインを認証する際、 認証に失敗したメールをどのように取り扱うかは、受信者の判断に委ねられます。 加えて、認証に失敗したことやそのメールがどのように処理されたかは、 送信者は把握することができません。

DMARCでは、認証失敗時にどのようにメールを処理すればよいかについて、 送信者が受信者に対し、以下のような「ポリシー」レコードをDNS上で公開し表明します。

- none(規定しない)

- quarantine(迷惑メールとして隔離する)

- reject(受信しない)

認証に失敗した受信者は、送信者のポリシーを参照し、 それに基づいてメールをどのように取り扱うかを決定します。

6. 電子契約時代におけるメール送信元確認の重要性

押印に代わり、ビジネスの常識となった電子契約も、その過程ではメールアドレスを利用します。電子契約に限らず、商談や交渉段階からメールを用いてコミュニケーションを行うのが当たり前となった現代、メール送信元の確からしさを確かめたいというニーズは高まっています。

すでに取引関係にある相手方であれば、その企業ドメインから送信されたメールアドレスであること、送信されたメールの発信元について送信ドメイン認証の有無を確認することで、なりすましリスクを低減できます。

相手方が個人である等の事情によりフリーメールアドレスを用いるケースでは、企業ドメインよりもなりすましのリスクは高まる可能性はあります。そのような場合でも、万が一の際には本記事で述べたような方法を使って送信元を追跡することが可能です。

もちろん、そうした事故が発生しないよう、送達確認を事前に行っておくなどの方法により、申告されたメールアドレスと取引先本人との紐付けを事前に確認しておくことが肝要です。

なお、クラウドサインではメール認証により本人確認を行う電子契約における「なりすまし」や「無権代理」のリスクと対策について詳しく解説した資料を以下のリンクにて無料配布しています。クラウドサインのユーザー企業が実際に採用しているリスク対策についてもご紹介しますので、「なりすまし」や「無権代理」のリスク防止策を把握したい方はぜひ参考にしてみてください。

無料ダウンロード

本資料では、メール認証により本人確認を行う電子契約における紙の契約書と比較したときの「なりすまし」や「無権代理」のリスクと対策を解説しています。なりすましや無権代理へのリスクを解消するためにダウンロードしてご活用ください。

こちらも合わせて読む

-

電子契約の運用ノウハウ

電子契約の代理署名は有効?代表者本人以外の押印有効性は

押印・署名 -

電子契約の運用ノウハウ

共有メールで電子署名のアカウントを共有する署名代理は有効か?

電子署名 -

電子契約の運用ノウハウ

電子契約の末尾文言「後文(こうぶん)」の書き方—おすすめの記載方法と具体例サンプル

契約書 -

電子契約の運用ノウハウ

電子契約の当事者表示に住所の記載は必要か

契約書 -

電子契約の運用ノウハウ

2024年2月最新|「労働条件通知書 兼 雇用契約書」を電子化する方法【Word版ひな形ダウンロード付】

契約書 -

リーガルテックニュース

労働条件通知書の電子化がついに解禁—労働基準法施行規則の改正ポイント

法改正・政府の取り組み契約書