「ゼロトラスト」と電子契約・電子署名

この記事では、情報セキュリティの新しいアーキテクチャ「ゼロトラスト」のポイントと、電子契約・電子署名サービスとの関わりを解説します。情報資産をいつでも・どこからでも活用できるようにするためには、壁を立てて静的に防御する「境界型防御」からの脱却が必要です。

ゼロトラストとは何か

ゼロトラストとは、「ネットワーク接続を前提に、利用者やデバイスを正確に特定し、常に監視・確認する次世代のネットワークセキュリティ環境」をいいます(「政府情報システムにおけるゼロトラスト適用に向けた考え方(政府CIO補佐官等ディスカッションペーパー 2020年6月)」P4より)。

2010年、米国の調査会社フォレスター・リサーチに在籍していたジョン・キンダーバグ氏が最初に提唱し、Googleらが採用して一定の評価を得た上で、2018年ごろには日本でもこの考え方を採用する動きが活発化しました。

以下、2020年8月に公開され、2020年12月にPWCが日本語訳を行なった米国国立標準技術研究所(NIST) SP800-207 の「2 ゼロトラストの基本」に記載されているゼロトラストの定義を紹介します。

ゼロトラスト (ZT) は、ネットワークが侵害されている場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小の権限となるようにアクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のことである。

日本に入ってきた当初は、「ゼロトラストとは、すべてを信じない性悪説的アプローチ」のように紹介されることも少なくありませんでしたが、「すべてを確認するアプローチ」と捉えた方が正確です。

なぜゼロトラストが必要か

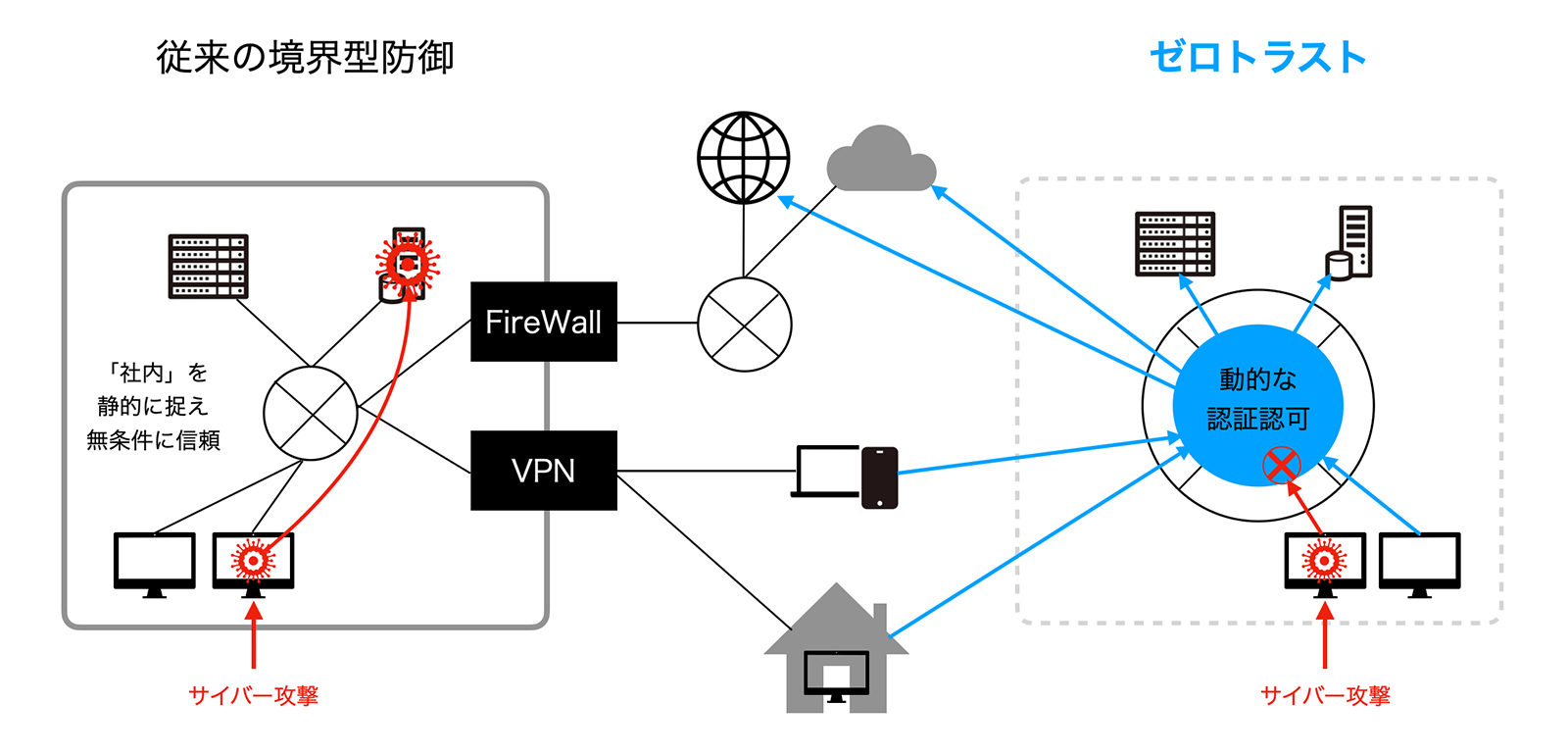

なぜゼロトラストのような新しいアーキテクチャが必要とされているのでしょうか。それは、ネットワーク社会の進展と働き方の変化により、従来の「境界型防御」に限界が出てきたから です。

情報資産を物理的に閉じ込めていた従来型手法の限界

紙から磁気媒体、光媒体へと、企業における大量の情報資産が物理的なメディアやコンピュータに保存されていた時代には、外界と物理的メディア等を設置して保存する場所、例えばオフィスとの間に

- 境界(壁)を建て

- 境界の内外をつなぐ扉に鍵をかけ

- 境界内に設置された端末を有線LANで接続して

管理する、いわば 物理的・静的な管理によってセキュリティを保って いました。

「重要な情報資産はすべてオフィスの中に閉じ込めておく」ことを前提としている限り、こうした静的セキュリティ対策とUSB等可搬メディアの持ち出し管理だけで、多くの事故は防げていたかもしれません。

境界頼みのセキュリティによって生まれた新たなリスク

一方、人々の働き方は場所を選ばなくなり、情報資産の活用シーンはより動的に なるとともに、コンピューティング環境も効率化を求めてクラウドベースへと変化 しています。

もはや情報資産自体がオフィスの中に収まらず、ネットワーク上に存在しかつ頻繁に送受信されることが前提となりました。こうなると、VPNに代表されるような「壁を作って扉に鍵をかけ、そこを通過する媒体やトラフィックのみを監視する」境界型防御策は通用しません。

加えて、すべての端末やサーバーが有線のみならず無線も含めてネットワーク化され、サイバー犯罪も凶悪化する現代、いかにその壁にファイヤーウォールを建てようとも、侵入や攻撃を100%防ぐことはできません。

一旦社内に潜り込んでさえしまえば、自由に水平移動して情報資産にアクセス(ラテラルムーブメント)できてしまうこれまでの境界型セキュリティは、これを採用していること自体が大きなリスク要因にすらなりつつあります。

従来型の「境界型防御」と 新しい「ゼロトラスト」との違いと比較

こうした境界型防御の限界から生まれたゼロトラストのアーキテクチャについて、具体的な違いを項目ごとに比較してみましょう。

| 境界型防御 | ゼロトラスト | |

|---|---|---|

| 基本的な考え方 | 情報資産を保存する場所の内と外の境界での対策が基本 | 情報資産へのアクセスに対し、常に(都度)認証・認可 |

| 情報資産の保存場所 | 信頼するネットワークの内側に保存 | 保存場所に依存しない |

| アクセス元の端末 | 社内設置端末が原則、社外持ち出し端末からのアクセスはVPN経由に限定 | アクセス元の場所や端末の出自を限定せず、VPNにも依存しない |

| 侵害時の影響範囲 | ひとたび内側に侵入されるとラテラルムーブメントにより社内影響大 | 侵害された端末レベルの最小範囲で食い止め可能 |

境界に防御を一点集中することをあきらめ、誰から・どの場所から・どの端末からアクセスされているのかを動的に常時確認するゼロトラストは、一見すると非効率にも思えます。

しかしその結果として、いずれかの要素が外部からの脅威に晒されても、その影響範囲を最小化できる点に、セキュリティ上の利点 があります。

ゼロトラストを実現するための技術

ゼロトラストで必要となるセキュリティ技術要素のうち、特徴的なものを下表にまとめました。

| 略称(正式名称) | 技術の内容 |

|---|---|

| CASB (Cloud Access Security Broker) |

ユーザーのクラウドサービス利用状況を可視化 |

| DLP (Data Loss Prevention) |

予め定めたポリシーに従いデータの外部送信を監視 |

| EDR (Endpoint Detection and Responce) |

端末への攻撃を検知・自己修復等により防御 |

| IAM (Identity and Access Management) |

シングルサインオンに象徴されるリソースへのアクセス認可管理 |

| MFA (Multi-Factor Authentication) |

知識・所有物・生体のうち複数を用いて正規ユーザーかどうかを認証 |

| MDM (Mobile Device Management) |

ユーザー端末管理と紛失時のデータ消去等を実施 |

| RBA (Risk Base Authentication) |

アクセス状況やコンテクストから認証基準・方法を動的に変更 |

| SIEM (Security information and Event Management) |

NW機器・端末・クラウドサービス等のログから攻撃や異常を検出 |

中でも、特に導入初期において重要となる技術が、IAMおよびMFAと呼ばれる認証プロセス です。

これまで、セキュリティを保護する手段としてIDとパスワードの組み合わせによる知識認証がよく用いられていましたが、多くのユーザーが複数のシステムで同じパスワードを使い回す実態があり、一つのシステムからそれが漏洩することで、被害が波及する恐れがありました。

これに対し、シングルサインオンで複数のシステムへのアクセス管理を容易にした上で、その大元のアクセス管理にスマートフォンのような所有物と紐づけたワンタイム・パスワード生成の仕組み(トークン)を加え、知識と所有物の両方が揃わない限りアクセスができないようにすれば、セキュリティレベルは大きく改善します。

GoogleやAppleがOSを提供するスマートフォンを利用している方なら、MFAをRBA(リスクベース)に基づいて運用している実例として、クラウドに新しい端末からアクセスしようとするたびに、スマートフォンに紐付けられた認証コードの入力を、何度も体験しているのではないでしょうか。

ゼロトラストな電子契約・電子署名サービスへ

まとめると、ゼロトラストとは、物理的なゾーニングと境界型防御による静的なアクセスコントロールから、ユーザ・デバイス・経路の信頼度に応じた動的なアクセスコントロールへ と発想を転換したものと言えます。

クラウドベースの電子契約・電子署名サービスの中にも、こうしたゼロトラストの要請を踏まえた設計がなされたものが増えています。例えばクラウドサインの場合、

- IAMとして、SAML認証に対応したIDプロバイダとの連携機能

- ユーザーログイン時のMFAの必須化

- CASBの一環としてのファイル暗号化および監査ログ機能

等を機能として提供しています。

クラウドサービスが登場した当初、境界型防御の神話に囚われ、業務データを外部に置くことさえ抵抗を覚えるユーザーが大多数でした。いまや、政府デジタル庁が旗振り役となってクラウドネイティブ化が志向され、クラウドサービスを組み合わせてゼロトラストの実現を目指す時代へと変化しています。

(文:橋詰、画像:marchmeena / PIXTA)

こちらも合わせて読む

-

電子契約の基礎知識法律・法改正・制度の解説

【2023年10月最新】不動産取引の電子契約化はいつから?宅建業法改正で重要事項説明書等の押印廃止・電子交付が可能に

法改正・政府の取り組み不動産コスト削減宅地建物取引業法 -

電子契約の運用ノウハウ電子契約の基礎知識

【日本初の不動産電子契約事例も紹介】デジタル法改正で始める不動産契約電子化のメリットとデメリット

不動産借地借家法宅地建物取引業法 -

リーガルテックニュース

契約書ファイルの安全な送信方法—パスワード付きzip廃止への対応

-

リーガルテックニュース

IT書面一括法ふたたび—政府が示す押印廃止のロードマップ

押印・署名電子署名 -

リーガルテックニュース

電子契約の有効性が争われた裁判例はあるか?民事訴訟法における電子署名入りデータの証拠力を解説

民事訴訟法 -

クラウドサイン訴訟サポート資料最新版を提供開始

弁護士解説