電子契約入門—第4回:電子署名とは何か

島田法律事務所パートナー弁護士 圓道至剛先生執筆による「電子契約入門」。第4回は、電子契約の「肝」となる電子署名とは何かについて、公開鍵暗号方式・デジタル署名・タイムスタンプといった要素技術とあわせて学んでいただきます。

電子署名の意味

前回は、電子契約とは何かについて説明しましたが、そこでは、「電子署名」という用語が何度も出てきました。今回は、その「電子署名」とは何かについて説明します。

(1)電子署名の定義

電子署名とは、何でしょうか。

電子署名とは、電磁的記録に付与される、電子的なデータであり、「紙の契約書」における印影や署名に相当する役割を果たすものをいいます(この「データ」の意味での電子署名を、以下では便宜的に「電子署名データ」ということとします。)。

これに対して、電子署名には、後述する電子署名法上の「電子署名」の定義(同法2条1項)がそうであるように、「電磁的記録に対して電子署名データを付与する行為」としての意味もあります(この「行為」の意味での電子署名を、以下では便宜的に「電子署名行為」ということとします。)。

以上のことは、「紙の契約書」の場合の「署名」の意味として、文書に記載された自らの氏名であるところの「文字」としての「署名」と、文書に自らの氏名を記載する「行為」としての「署名」の、2通りの意味があることと同様に考えられます。

(2)広義の電子署名と電子署名法にいう電子署名の関係

以上で説明した「電子署名」は、いわば「広義の電子署名」とでもいうべきものです。それでは、この「広義の電子署名」と電子署名法にいう電子署名の関係をどのように捉えるべきでしょうか。

①電子署名法2条1項の電子署名

電子署名法2条1項は、同法にいう「電子署名」を以下のように定義しています。

電子署名法2条1項

この法律において「電子署名」とは、電磁的記録(電子的方式、磁気的方式その他人の知覚によっては認識することができない方式で作られる記録であって、電子計算機による情報処理の用に供されるものをいう。以下同じ。)に記録することができる情報について行われる措置であって、次の要件のいずれにも該当するものをいう。

一 当該情報が当該措置を行った者の作成に係るものであることを示すためのものであること。

二 当該情報について改変が行われていないかどうかを確認することができるものであること。

電子署名法2条1項は、上記のとおり、同条項1号の「目的」で行われる、2号の「改ざん防止機能」がある措置のことを電子署名と定義しており、一定の技術的要件を満たす行為(例えば、後述する「デジタル署名」を付与する行為)をもって電子署名行為であるとは定義していません。後述するとおり、「デジタル署名」には「改ざん防止機能」がありますので、上記の「目的」で電磁的記録に「デジタル署名」を付与していれば、電子署名法2条1項にいう電子署名に該当しますが、改ざん防止機能のある方法であれば「デジタル署名」以外の方法を用いることもできるのです。

このように、電子署名法2条1項が電子署名行為を(どのような技術を用いるべきか、という)「要件面」ではなく(どのような機能を備えているべきか、という)「機能面」から定義している理由は、立法段階において、今後の技術発展により新たな技術が実用化された場合でも、これを「電子署名」として法律上扱うことができるようにするという、「技術的中立性」を確保するという点にあるといわれています。

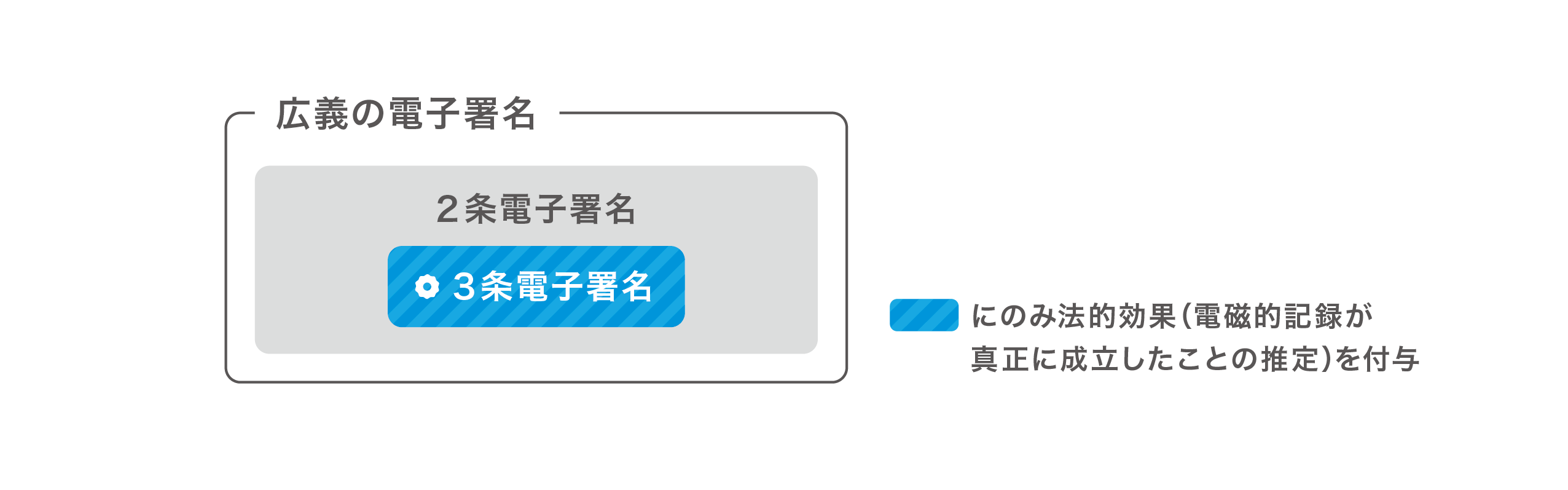

以上のことから、「広義の電子署名」の中には、電子署名法2条1項の定める「電子署名」に該当するもの(以下「2条電子署名」といいます。)と、該当しないものがあることになります。

後者(2条電子署名に該当しない電子署名)の例としては、同条項1号の「目的」がないケースが挙げられます。例えば、AとBが電磁的記録を作成する方法により契約を締結する際に、立会人であるCが当該電磁的記録の改ざん防止を目的として当該電磁的記録に電子署名を付与したような場合には、「電磁的記録の作成者」(=A及びB)と「当該措置を行った者」(=C)が異なることから、電子署名法2条1項1号の「目的」の要件を満たさず、このCによる電子署名は電子署名法にいう「電子署名」(2条電子署名)には当たらないことになります。

②電子署名法3条の電子署名

そして、電子署名法3条は、以下の規定を置いています。

電子署名法3条

電磁的記録であって情報を表すために作成されたもの(公務員が職務上作成したものを除く。)は、当該電磁的記録に記録された情報について本人による電子署名(これを行うために必要な符号及び物件を適正に管理することにより、本人だけが行うことができることとなるものに限る。)が行われているときは、真正に成立したものと推定する。

このように、電子署名法は、同法にいう電子署名(2条電子署名)のうち、「本人による電子署名(これを行うために必要な符号及び物件を適正に管理することにより、本人だけが行うことができることとなるものに限る。)」という要件を満たすもの(以下「3条電子署名」といいます。)に限って、「真正に成立したものと推定する」という推定効(以下「3条推定効」といいます。)を認めています。

なお、上記の3条電子署名の要件であるところの「本人による電子署名(これを行うために必要な符号及び物件を適正に管理することにより、本人だけが行うことができることとなるものに限る。)」とは、言いかえると「当該電子署名から本人(当該電子署名を付与した者)が誰であるかを特定できるような電子署名」ということができ、要するに「署名者特定機能を有する電子署名」ということができると考えられます。

③小括

以上のとおり、電子署名法との関係でいえば、電子署名には、①広義の電子署名、②(広義の電子署名のうち)電子署名法2条1項の定める「電子署名」に該当するもの(2条電子署名)、そして、③(2条電子署名のうち)電子署名法3条の要件を満たす(それゆえに3条推定効が認められる)電子署名(3条電子署名)があることになります。

なお、3条電子署名と3条推定効については、連載第5回で詳述することにします。

そして、これも連載第5回で詳述しますが、上記の「3条電子署名」に該当するものの例として、「当事者署名型電子契約」と「当事者指示型電子契約」において用いられる電子署名が挙げられます。また、「2条電子署名」(であって3条電子署名に該当しないもの)の例として、事業者署名型(立会人型)電子契約(の一部)に付される電子署名(2条電子署名の要件を満たすが3条電子署名の要件を満たさず、当事者指示型電子契約に該当しないもの)が挙げられます。そして、「広義の電子署名」(であって2条電子署名に該当しないもの)の例として、事業者署名型(立会人型)電子契約(の残部)に付される電子署名(2条電子署名の要件を満たさないもの)が挙げられます。

電子署名の仕組み

次に、電子署名の仕組みについて見ていきましょう。

(1)電子署名≒デジタル署名

電子署名の定義に当てはまるもの(電子署名に求められる機能を有するもの)は様々考えられますが、現在実用に供されている電子署名のほとんどは、公開鍵暗号方式の応用による「デジタル署名」です。

したがって、厳密さを犠牲にすれば、さしあたり「電子署名」(電子署名データ)=「デジタル署名」と考えておけば良いということになります。本連載では、電子署名に求められる機能を実現する方法として、デジタル署名を採用することを前提とした説明をしています。

(2)デジタル署名の仕組みと機能の概要

それでは、「デジタル署名」とはどのようなものでしょうか。

デジタル署名に対する理解の前提となる公開鍵暗号方式の概要と、デジタル署名の仕組みの詳細については、後述するとおりですが、デジタル署名の作成と検証の概要(全体像)を先に説明しておきます。

まず、契約の一方当事者が、コンピューターを用いて、契約のために作成された電磁的記録(契約書PDFファイル)に対して電子署名を付与する行為(電子署名行為)をすると、一定のプログラムにより「特殊なデータ」であるデジタル署名(電子署名データ)が作成され、契約書PDFファイルに埋め込まれることになります。そして、その際、デジタル署名(電子署名データ)の検証(署名検証)に用いられる「電子証明書」のデータも契約書PDFファイルに付加されます。

その上で、契約の一方当事者は、デジタル署名(電子署名データ)が埋め込まれた契約書PDFファイル(と電子証明書)を、電磁的方法により、契約の相手方当事者に送信します。

契約の相手方当事者は、コンピューターを用いて、デジタル署名(電子署名データ)が埋め込まれた契約書PDFファイルをAdobe acrobat readerなどのソフトウエアで開きます。そうすると、ソフトウエアによって自動的に「署名検証」作業が行われ、①誰が(いつ)当該契約書PDFファイルに電子署名を付与したのか、そして、②電子署名付与後に当該契約書PDFファイルが変更(改ざん)されていないかを確認することができます。

そして、契約の相手方当事者も当該契約書PDFファイルに対して電子署名を付与する場合には、(当事者を入れ替えて)上記と同じ手順が踏まれることとなります。

以下では、公開鍵暗号方式の概要及びデジタル署名の仕組みについて、著者が監修した弁護士ドットコム株式会社の「クラウドサインによる電子契約の締結等に関する説明書」(以下「訴訟サポート資料」といいます。)(※)の記載を敷衍する形で説明することとします。

※ https://www.cloudsign.jp/pdf/litigation_support_documents.pdf

公開鍵暗号方式の概要

まずは、デジタル署名に対する理解の前提となる公開鍵暗号方式の概要について説明します。

(1)共通鍵暗号方式と公開鍵暗号方式

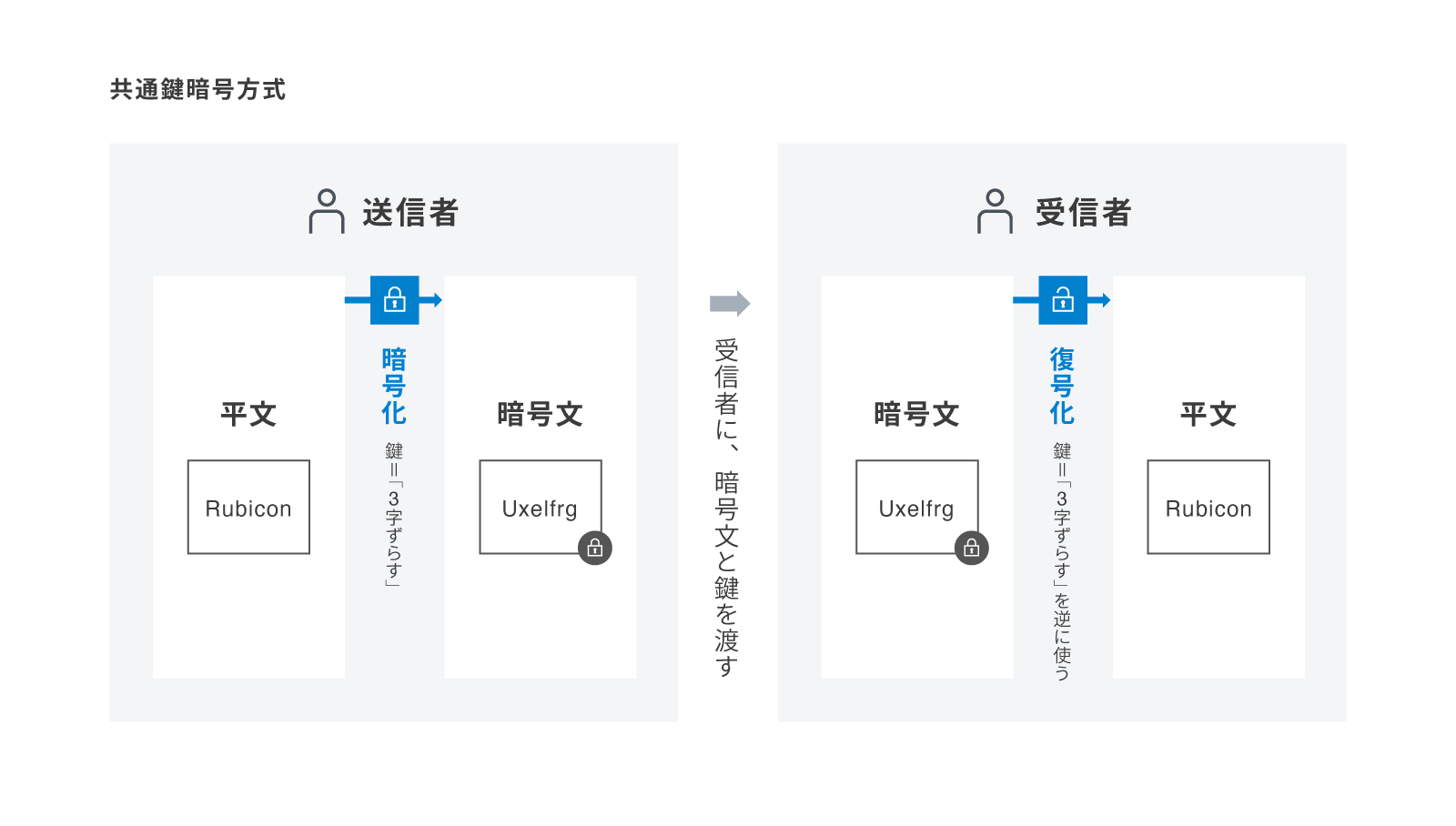

そもそも、暗号とは、情報を伝達する際に、送信者と受信者の間で取り決めた一定の手順(これを「鍵」といいます。)によって元の情報(これを「平文」といいます。)を変換し、第三者には解読できないようにする手法をいいます。

そして、この暗号の手法には、古くから使われている「共通鍵暗号方式」と、1970年代半ばから用いられるようになった「公開鍵暗号方式」があります。

(2)共通鍵暗号方式の概要

暗号化に用いる鍵と復号化に用いる鍵が同一である(そのような鍵を「共通鍵」といいます。)暗号方式を、共通鍵暗号方式といいます。

例えば、最も古い暗号の一つである単純換字暗号の「シーザー暗号」は、「平文の文字を3字ずらす」という手順(鍵)が用いられたといわれており、平文が「Rubicon」であったとすると、暗号化された文(暗号文)は「Uxelfrq」となります。送信者はこの暗号文である「Uxelfrq」(と鍵)を受信者に伝達し、受信者は暗号文に対して同じ鍵(共通鍵)を逆の手順で使うことにより平文のメッセージ「Rubicon」を入手することができます。

(3)公開鍵暗号方式の概要

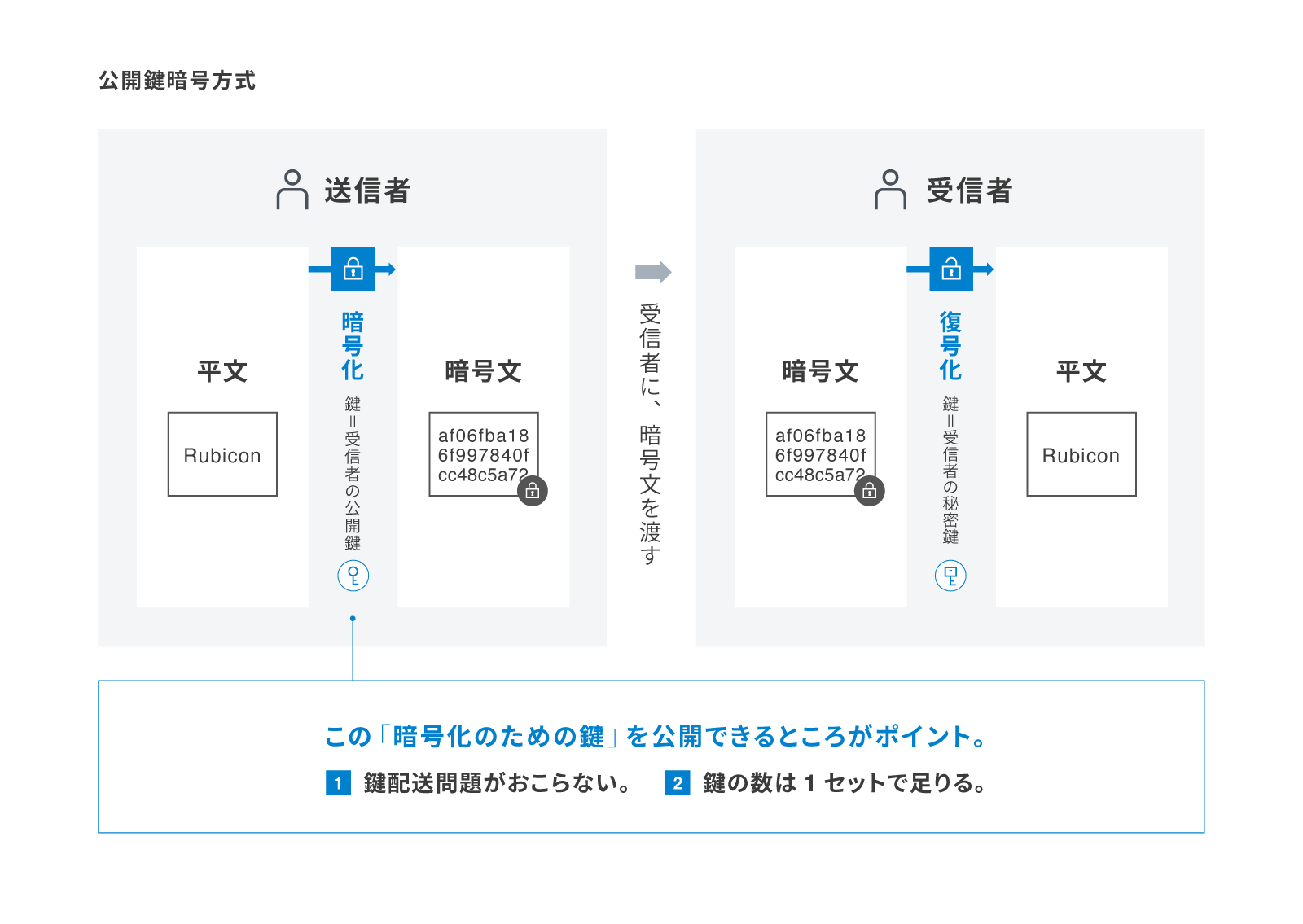

これに対して、暗号化に用いる鍵(以下「暗号化鍵」といいます。)と復号化に用いる鍵(以下「復号化鍵」といいます。)に別個の鍵を用いることで、暗号化鍵を公開できるようにした暗号方式を、公開鍵暗号方式といいます。

公開鍵暗号方式では、暗号化鍵は何らかの方法によって公開され、一方で、復号化鍵は秘密のままに保持することになります。そして、暗号化鍵で暗号化した情報は、対応する復号化鍵でのみ復号化できることが数学的に証明されています。そのため、受信者が予め暗号化鍵を何らかの方法により公開しておいて、送信者はこの(受信者が公開した)暗号化鍵を用いて平文を暗号化して受信者に伝達し、受信者は自らの復号化鍵を用いて復号化して平文のメッセージを入手することができるのです。

公開鍵暗号方式には様々な方式がありますが、例えば著名な「RSA暗号」は、桁数が大きい合成数の素因数分解の困難性を安全性の根拠としています。十分に大きな素数pとqがある場合に、それらの積(p×q)を計算することは容易ですが(この答を、仮にnとします。)、これに対して、2つの大きな素数の積であるような自然数nを素因数分解してpとqを導き出すことはとても困難です。このことは、例えば、p=3373、q=6203として、p×q=n=20922719を計算することは容易ですが、20922719を素因数分解して3373と6203を導き出すことは困難であることから、感覚的にも理解できるところでしょう。実際には、もっと大きな素数の組み合わせが用いられるところ、十分に大きな桁数の素数を用いれば、現存するどのようなコンピューターを用いたとしても、素因数分解を行うことは現実的には不可能とされています。そして、暗号化鍵(の一要素)としてnを用い、復号化鍵としてpとq(を材料に組成した値)を用いるような仕組みをうまく構築することにより、「暗号化鍵が分かっていれば暗号化はできるが復号化はできない」という状態を作り出すことができて(復号化には、復号化鍵を知る必要があります。)、復号化鍵を持っている受信者のみが暗号文を復号化して平文のメッセージを入手することができることになります。

(4)両者の比較と使い分け

共通鍵暗号方式には、(公開鍵暗号方式と比較して)暗号化・復号化の処理を高速に行うことができるという長所がありますが、送信者がどのように受信者に対して鍵を伝達するかという困難な問題があります(これは「鍵配送問題」ともいわれます。)。もし、鍵が受信者以外の第三者に漏洩した場合には、当該鍵を入手した者であれば誰でも暗号文を復号化できてしまうことになるので、鍵の伝達は慎重に行われる必要があります。

また、共通鍵暗号方式の場合、送信者が多数の受信者との間(例えば、送信者がAで、受信者がB、C、D、Eの4名)でそれぞれの情報伝達を暗号化したい場合には、多数の鍵が必要となるという問題もあります(この例では、Aが受信者それぞれとの関係で別の鍵を用いるとすると、4つの鍵が必要となります。送信者がB、C、D、Eの場合も同様となり、多数の鍵が必要となります。)。

共通鍵暗号方式のこれらの問題を解決する目的で考え出された方式が、上記の公開鍵暗号方式です。公開鍵暗号方式の場合、受信者の暗号化鍵は予め公開されているため、鍵配送問題は生じないことになります。また、暗号化鍵で暗号化された暗号文はその暗号化鍵では復号化できない(復号化鍵でないと復号化できない)ことから、鍵の数は1名の受信者につき1セット(暗号化鍵と復号化鍵の1つの組み合わせ)で足りるため、鍵の数が多数になるという問題も解決されることになります。

もっとも、公開鍵暗号方式の場合、(共通鍵暗号方式と比較して)暗号化・復号化の処理に時間を要し、経済的には優れない方式といえます。

共通鍵暗号方式と公開鍵暗号方式には、以上のようなメリット・デメリットがあるため、目的等によって使い分けがなされることが通常であり、また、併用されることもあります。公開鍵暗号方式を実際に利用する場合には、平文を暗号化する際には共通鍵暗号方式により共通鍵を用いて暗号化し、その暗号化に用いた共通鍵の配送にのみ公開鍵暗号方式を使うことも多いといわれています。

デジタル署名の仕組み

公開鍵暗号方式について理解できたところで、これを利用したデジタル署名の意義、付与の手順、検証方法について解説します。

(1)デジタル署名の意義

電子署名のうち、公開鍵暗号方式を応用したものを、デジタル署名といいます。デジタル署名は、署名と同じような機能を有することからその名称において「署名」という用語が使われていますが、実際にはあくまで「電子的なデータ」です。

(2)送信者によるデジタル署名の付与等の手順

デジタル署名の付与(と送信)は、通常、以下のような手順をとります。ここでは順を追って説明していますが、実際には電子契約システムの画面上に表示される案内に沿ってコンピューターを操作する(ボタンをクリックするなど)ことにより、バックグラウンド(コンピューターの画面の裏側)で自動的に一連の手順が進行します。

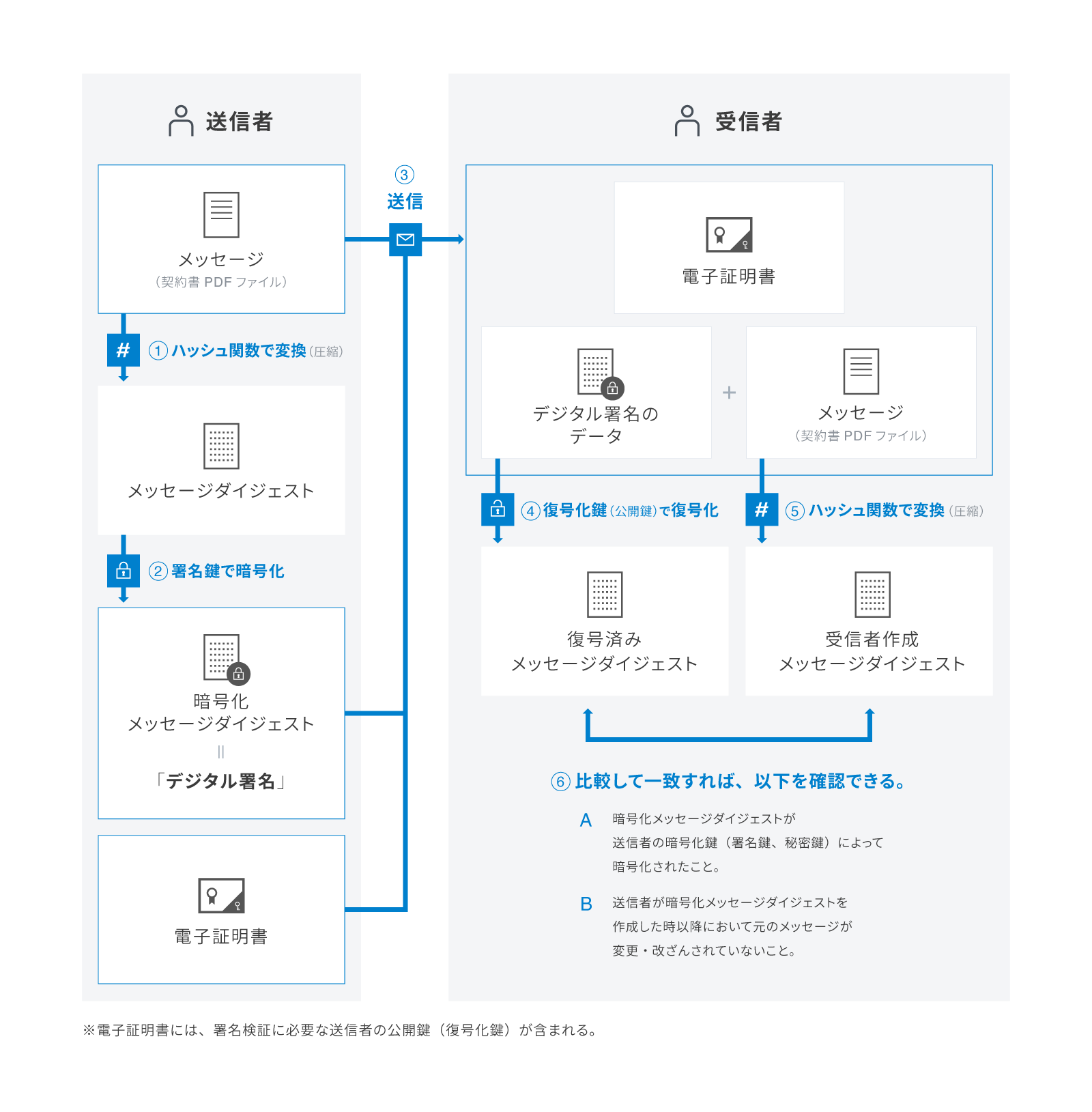

①ハッシュ値(メッセージダイジェスト)の作成

送信者は、送信したい電磁的記録(メッセージ)をハッシュ関数(※)により圧縮して「ハッシュ値」という一定の長さのデータ(これを「メッセージダイジェスト」ともいいます。)を作成します。

これは、元のメッセージをそのまま暗号化するとデータ量が膨大になるため、一定の長さのデータに圧縮するものです。ハッシュ関数によって作成されたハッシュ値は、元のメッセージに固有の値であり、同じメッセージからは同じハッシュ値が作られることになります。そして、元のメッセージを少しでも改変すると、異なるハッシュ値が作られることになります。異なる元のメッセージから同一のハッシュ値が作られる確率は無視しうる程度に十分に低いものです。そして、ハッシュ値からは元のメッセージを復元することができないことは、ハッシュ関数の理論から数学的に証明されています。

※ ハッシュ関数(要約関数)とは、あるデータが与えられた場合に、そのデータを代表する数値を得る操作、または、そのような数値を得るための関数のことをいいます。ハッシュ関数から得られた数値のことを「要約値」や「ハッシュ値」などといいます。

②デジタル署名(暗号化メッセージダイジェスト)の作成

送信者は、作成したメッセージダイジェストを、送信者の暗号化鍵(署名鍵、秘密鍵ともいいます。)で暗号化します。この送信者の暗号化鍵で暗号化されたメッセージダイジェストを、以下「暗号化メッセージダイジェスト」といいます。この暗号化メッセージダイジェストこそが「デジタル署名」です。

③元のメッセージとデジタル署名の送信

送信者は、元のメッセージ(※)とこれを元に作られたデジタル署名(暗号化メッセージダイジェスト)、そして(後述する)電子証明書を受信者に送信します。

※ なお、実際には、元のメッセージそれ自体もパスワードを設定して暗号化して送信することも多いと思われますが、それはデジタル署名とは別の問題です。

(3)受信者によるデジタル署名の検証等の手順

受信者によるデジタル署名の検証は、通常、以下のような手順をとります。

④復号済みメッセージダイジェストの作成

受信者は、デジタル署名(暗号化メッセージダイジェスト)を、公開されている送信者の復号化鍵(公開鍵)で復号化します(以下「復号済みメッセージダイジェスト」といいます。)。

⑤受信者作成メッセージダイジェストの作成

また、受信者は、送信者から送付されてきた元のメッセージについて、送信者が用いたものと同じハッシュ関数を用いて、メッセージダイジェストを作成します(以下「受信者作成メッセージダイジェスト」といいます。)。

⑥署名検証

受信者は、上記④の復号済みメッセージダイジェストと上記⑤の受信者作成メッセージダイジェストを比較します。両者が一致した場合には、Ⓐ暗号化メッセージダイジェストが送信者の暗号化鍵によって暗号化されたものであることと、Ⓑ送信者が暗号化メッセージダイジェストを作成した時点以降において元のメッセージが変更・改ざんされていないことを確認することができたことになります。

上記Ⓐは、暗号化メッセージダイジェストを送信者の復号化鍵(公開鍵)で復号化できたということは、暗号化メッセージダイジェストが送信者の暗号化鍵(これは送信者しか使用できません。)によって暗号化されたものであることを意味することから、そのように言えるものです。また、上記Ⓑは、もし送信者が暗号化メッセージダイジェストを作成した後に、元のメッセージが変更・改ざんされていた場合には、受信者作成メッセージダイジェストが(ハッシュ関数の性質上)復号済みメッセージダイジェストとは異なるハッシュ値となるために、そのように言えるものです。

なお、以上の説明は、送信者のみが送信者の暗号化鍵を使用できるという事実と、送信者の復号化鍵として公開されている鍵が、真に送信者の復号化鍵であるという事実を前提としています。これらの事実を受信者が確認できるように、送信者は、認証局から電子証明書の発行を受けて、その電子証明書を受信者に(元のメッセージやデジタル署名(暗号化メッセージダイジェスト)と同時に)送付することになります。電子証明書の発行手続において、認証局は送信者の暗号化鍵を送信者が保有している事実を確認します。また、電子証明書には、送信者の復号化鍵のデータが含まれています。

そして、上記の署名検証の作業は、実際には(人の目で確認して行うのではなく)コンピューター上でソフトウエアによって自動的に行われます。すなわち、「電子署名データ」が埋め込まれた契約書PDFファイルを、特定のソフトウエア(例えば、Adobe acrobat reader)で開くと、自動的に「署名検証」作業が行われ、検証の結果としてデジタル署名に(電子証明書の有効期限切れや事後的な変更・改ざんなどの)問題がないことが確認されると、契約書PDFファイルが表示されたコンピューターのウインドウの上端に「署名済みであり、すべての署名が有効です。」と表示されることになります。一方で、検証の結果として何らかの問題が発見されると、「少なくとも1つの署名に問題があります。」と表示されます。そして、コンピューターを操作して画面上に「署名パネル」を表示させると、デジタル署名を付与した主体等を確認することができます。

(4)デジタル署名の機能

以上の説明から読み取れるように、デジタル署名には、その署名検証を行うことを通じて、以下のような機能が認められることになります。

①署名者特定機能(デジタル署名を付与した主体が、確かに電子証明書に記載された本人であることを確認することができる機能)

②改ざん防止機能(デジタル署名が付与された元のメッセージが、当該デジタル署名の付与時以降において変更ないし改ざんされているか否かを確認することができる機能)

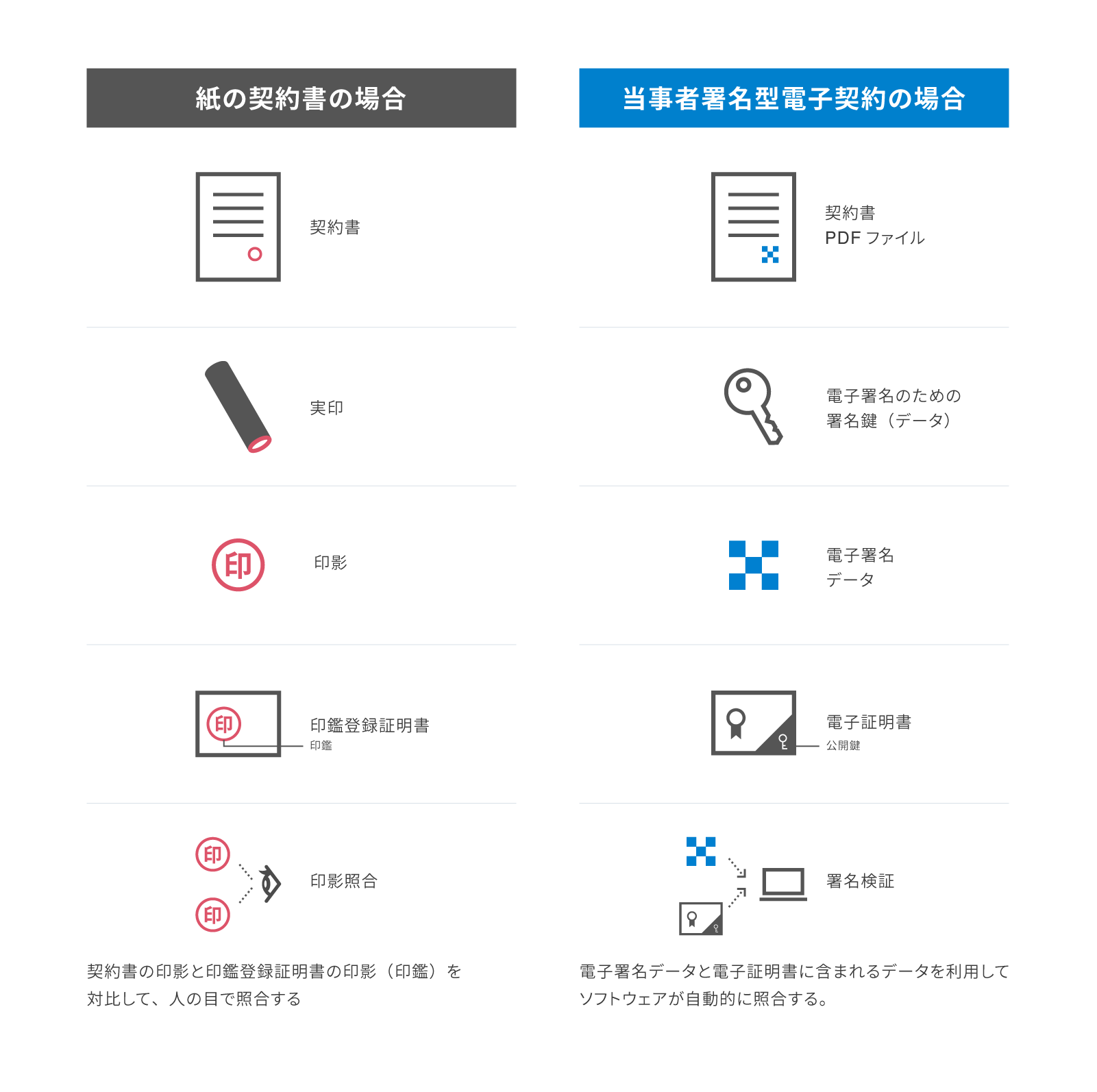

電子契約の個々の要素とその役割を理解する上では、(厳密に考えると、単純な比較はできないところですが)便法として、以下のとおり、「紙の契約書」による契約の場合の個々の要素とその役割との対応関係を考えることが有益です。

まず、紛争の際に「証拠」としての役割を果たすことになる「紙の契約書」に対応するのは、電子契約の場合、「契約書PDFファイル」です。

そして、「紙の契約書」に本人の「実印」によって「印影」が顕出されている場合には、文書の「成立の真正」の立証が容易になりますが、これに対応するのは、電子契約の場合、「契約書PDFファイル」に「署名鍵」を用いて「電子署名データ」が付与されている場合です。すなわち、「紙の契約書」の「印影」に対応するのは、「契約書PDFファイル」の「電子署名データ」であり、そして、「印影」を表示するための道具である「実印」の印章に対応するのは、「電子署名データ」を作り出す(電子署名行為をする)ための道具(電子的なデータ)である「署名鍵」ということになります。

印鑑登録証明書は、それに表示される印影(印鑑)と「紙の契約書」の「印影」を対比することを通じて、「紙の契約書」の「印影が本人の印章によって顕出されたものであること」を証明する役割を果たしますが、これに対応するのは、電子契約の場合、「電子証明書」です。「電子証明書」を用いて署名検証をすることにより、「電子署名データが本人の署名鍵によって付与されたものであること」を証明することができます。

なお、「紙の契約書」の場合、印影照合の作業は、通常は「紙の契約書」の印影と印鑑登録証明書の印影(印鑑)を対比して、人の目で照合します。これに対して、電子契約の場合、署名検証の作業は、電子署名データと電子証明書に含まれるデータを利用して、ソフトウエアが自動的に照合することになります。

タイムスタンプと長期署名

ここで、実務上電子署名とあわせて理解をしておきたい「タイムスタンプ」と「長期署名」について解説します。

(1)電子署名の問題点(電子証明書の有効期限)

以上で説明した電子署名の問題点(弱点)として、電子署名の署名検証に用いられる「電子証明書」の有効期限の問題があります。

電子署名法施行規則6条4号が「電子証明書の有効期間は、五年を超えないものであること。」と定めていることもあって、電子証明書には、通常で1年から3年程度、最長で5年の有効期限が定められています(※)。そして、電磁的記録の送信者は、電子証明書の有効期限の範囲内でのみ、電子署名(電子署名データ)を有効に生成することができ、また、当該電磁的記録の受信者は、電子証明書の有効期限の範囲内でのみ、「署名検証」を行い得ることになります。

※ 電子署名法施行規則6条4号は、電子署名法による認定を受けた特定認証業務(いわゆる「認定認証業務」)を行う場合に適合する必要がある要件ですが、認定認証業務を行う認証局以外の認証局が電子証明書を発行する場合にも、同様に有効期間を定めることが通常です。

このように電子証明書に有効期限が設けられている理由は、電子署名を支える暗号アルゴリズムは技術革新(例えば、「量子コンピューター」の開発・実用化など)によって破られるリスクがあることから、電子証明書の有効期間を(そのように「破られる」リスクが低いと考えられる)一定期間に制限することが適切であると考えられたことによるものとされています。

しかし、電子契約に電子署名を付与したとして、署名検証を行い得る期間が最長でも5年程度に留まるとすれば、電子契約の証拠としての有用性はかなり限定されたものに留まるといわざるを得ません。署名検証を行い得る期間が5年程度に留まるのであれば、例えば住宅ローン契約など、契約期間が長期にわたる契約を(電子署名を用いるタイプの)電子契約の方法で締結することは事実上不可能となってしまいます。

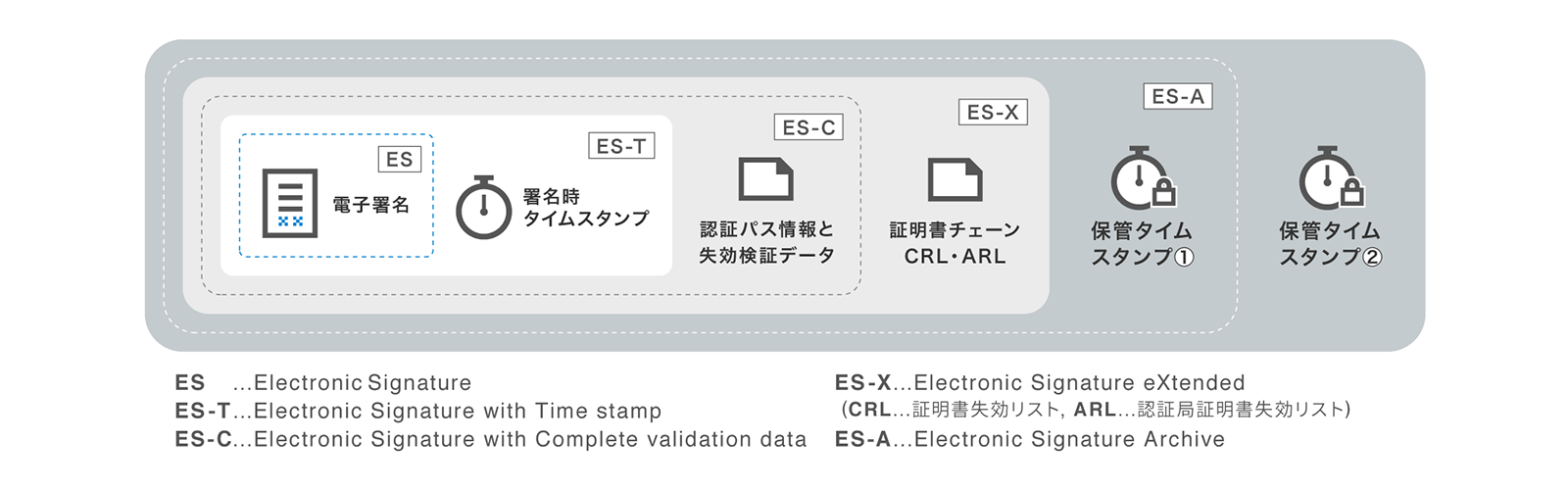

(2)電子署名とタイムスタンプの組み合わせによる「長期署名」

この問題を解決するために、電子署名と「タイムスタンプ」という技術を組み合わせることが考えられます。このように組み合わせることにより、より長期間の署名検証が可能となり、(「タイムスタンプ」を繰り返し付与することにより)署名検証可能な期間をさらに延長させることもできます。これを「長期署名」といいます。この長期署名という技術は国際標準規格となっています。

すなわち、電磁的記録に対して、電子署名に加えて、有効期間が約10年とされている「タイムスタンプ」を付与することにより、電子署名データが電子証明書の有効期間内に生成されたことを証明できることに加えて、10年程度の「署名検証」が可能になり、さらに一定期間経過後に改めてタイムスタンプを付与することによって、署名検証可能な期間をより長期間に延長することもできるのです。

(3)タイムスタンプとは何か

ここで、タイムスタンプとは、電子データがある時刻に存在していたこと及びその時刻以降に当該電子データが改ざんされていないことを証明できる機能を有する時刻証明情報のことをいいます(総務省の平成16年11月5日付け「タイムビジネスに係る指針」(※)の定義によります。)。

※ https://www.soumu.go.jp/main_content/000485112.pdf

既述のとおり、電磁的記録(契約書PDFファイル)に付与される電子署名(デジタル署名)には、①署名者特定機能と②改ざん防止機能があり、誰が電子署名を付与したか、及び、当該付与時以降における変更・改ざんの有無を確認することができる機能があります。しかし、電子署名は、その電子署名が「いつ」付与されたかという時間の要素を証明するものではないため、電子署名それ自体では当該電子署名が「いつ」付与されたか(換言すれば、当該電子署名が、電子証明書の有効期限の範囲内で生成されたものであるか)や、「いつ」以降に変更・改ざんされていないのかを証明することはできません。

そこで、電子署名に加えて「タイムスタンプ」を付与する(正確には、第三者認証機関である時刻認証局(Time-Stamping Authority。以下「TSA」といいます。)に「タイムスタンプ」を付与してもらう)ことにより、電磁的記録(契約書PDFファイル)が「ある日時に存在していたこと」と「その日時以降に改ざんされていないこと」を証明することができるのです。

(4)タイムスタンプを付与する方法

多くの電子契約サービスでは、長期署名を可能とする観点から、デフォルトで(あるいはオプションで)電子契約締結に際して、契約の各当事者が電子署名を付与する行為をすると、ほぼ同時に、自動的にタイムスタンプが付与される仕組みになっています(※)。

※ タイムスタンプサービスにはいくつかの方式がありますが、以下では最も一般的な方式であるといわれている「デジタル署名を用いるタイムスタンプ」について説明しています。TSAがタイムスタンプに電子署名を付与することにより、タイムスタンプが当該TSAから発行されていること及び改ざんされていないことを確認することができる仕組みとなっています。

https://www.dekyo.or.jp/tb/contents/summary/system_7.html

具体的には、契約の一方当事者が契約書PDFファイルに電子署名を付与する行為をすると、ほぼ同時に、電子契約システムによって自動的に、当該電子署名付与後の契約書PDFファイルの「ハッシュ値」が時刻認証局(TSA)に送付され、TSAは当該「ハッシュ値」に時刻情報を追加したものに対してTSAの署名鍵で電子署名を付与し(これが「署名タイムスタンプ」といわれるものです。「ES-T」(Electronic Signature with Time stamp)ともいいます。)、これが電子契約システムに戻されて契約書PDFファイルに組み込まれることで、契約の一方当事者による電子署名に「第三者による時刻認証」が組み込まれることになります。契約の相手方当事者が契約書PDFファイルに電子署名を付与する行為をした際も、同様に、署名タイムスタンプが契約書PDFファイルに組み込まれます。そして、その後、TSAは、意図的にタイムラグを置いた上で(※)、署名タイムスタンプを付与した時点での電子証明書失効情報などの署名検証に用いるデータを組み込んでから、その上に再度、電子署名を付与します(これが「保管タイムスタンプ」といわれるものです。「ES-A」(Electronic Signature Archive)ともいいます。)。

※ 電子証明書は、その利用者が秘密鍵を漏洩した場合などには、有効期間内であっても利用者からの請求により失効することがあります(電子署名法施行規則6条10号参照)。認証局は、署名検証者が電子証明書の失効に関する情報を容易に確認することができるように公表しますが、利用者による失効の請求から認証局による公表までの時間差を考慮して、署名タイムスタンプが付与された時点と保管タイムスタンプが付与される時点との間には一定のタイムラグが置かれることになります。

(5)繰り返しのタイムスタンプ付与による「長期署名」

上記のタイムスタンプの有効期間満了前(約10年が経過する前)に、その時点での最新の暗号理論に基づく新たな電子署名技術を用いた保管タイムスタンプを電子データに付与する(タイムスタンプを「上書き」する)ことにより、当初の電子署名の有効性を検証できる期間を更に10年間延長することができます。これが「長期署名」の技術です。そして、これを繰り返すことで、例えば、35年住宅ローンの契約書にも、電子契約の方法を用いることができることになります。

長期署名は、例えるならば、最初に第三者(TSA)の関与の下で、その時点の技術では破られることのない堅牢な金庫の中に電子データを入れておいて、概ね10年ごとに当該時点における最高水準の技術に基づく新たな堅牢な金庫の中に、一つ前の金庫を「丸ごと」入れることにより、長期にわたって「金庫が破られていないこと」の確認、すなわち電子署名の有効性検証を可能とする技術であると説明することができます。

参考文献

- 高野真人・藤原宏髙編著『電子署名と認証制度 e-businessのための実務運用上の指針と問題点』(第一法規・2001)

連載記事一覧

- 第1回:はじめに・「紙の契約書」の役割(前提知識その1)

- 第2回:「紙の契約書」に押印をする理由(前提知識その2)

- 第3回:電子契約とは何か

- 第4回:電子署名とは何か

- 第5回:電子契約の証拠としての利用

- 第6回:電子署名を用いるタイプの電子契約の利用方法

- 第7回:どの契約を電子化するか・どの電子契約サービスを利用するか

- 第8回:電子契約利用時の留意点

- 第9回:電子契約締結後の対応・訴訟になった場合の対応・まとめ

著者紹介

圓道 至剛(まるみち むねたか)

2001年3月 東京大学法学部卒業

2003年10月 弁護士登録(第一東京弁護士会)

2009年4月 裁判官任官

2012年4月 弁護士再登録(第一東京弁護士会)、島田法律事務所入所

現在 島田法律事務所パートナー弁護士

民事・商事訴訟を中心に、金融取引、不動産取引、M&A、日常的な法律相談対応などの企業法務全般を取り扱っている。

こちらも合わせて読む

-

電子契約の基礎知識

電子契約で収入印紙が不要になるのはなぜか?

印紙税と収入印紙 -

契約実務

収入印紙とは?契約書への貼り方や種類ごとの金額を解説

印紙税と収入印紙コスト削減 -

電子契約の基礎知識

電子帳簿保存法で定められた契約書の「データ保存」要件とは 適法な保管・保存方法を解説

契約書管理電子帳簿保存法 -

電子帳簿保存法対応のための「適正事務処理規程」の作り方ポイント解説

電子帳簿保存法 -

電子契約の基礎知識

「事業者署名型(立会人型)」と「当事者署名型」の違い—電子契約サービスの分類と選び方

事業者署名型(立会人型) -

電子契約の基礎知識

電子契約サービスを比較する際の3つのポイント おすすめの電子契約サービス比較サイトも紹介